银狐病毒这类病毒一旦运行,便会实施远程控制、窃密甚至挖矿操作,更会伪装成内部人员传播扩散。

单纯依赖杀毒工具清理已入侵病毒,难以弥补数据泄露与系统瘫痪的损失,而建立全流程防范体系,从源头阻断传播路径,可以筑牢企业安全防线。

今天小编就推荐6款电脑防护工具,助企业解决“内因”!

一、安企神系统

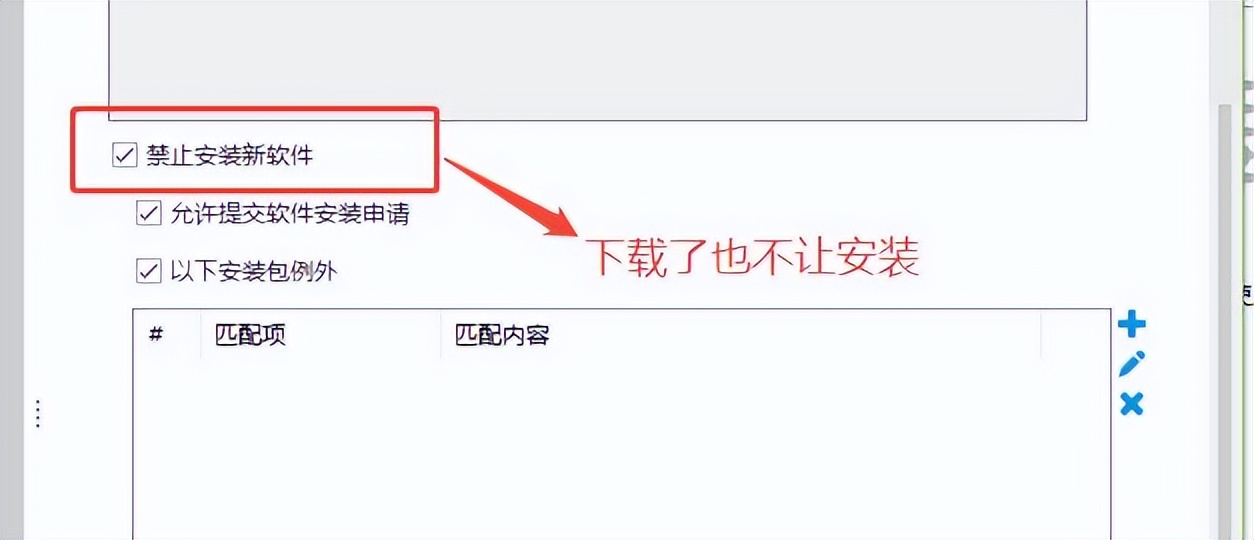

禁止员工安装新软件

银狐病毒常以伪装的 EXE 可执行程序或压缩包形式诱导下载安装。

该功能通过禁用未经授权的程序安装权限,从源头切断病毒入侵通道。

企业运维人员预先审核并部署 “绿色软件库”,员工仅能从中获取安全办公工具,彻底封堵恶意安装包的植入可能。

应用程序白名单

银狐变种会加载恶意脚本、部署远程控制组件,且具备关闭安全软件的主动攻击能力。

开启白名单后,企业可精准配置允许运行的程序清单,直接阻断高危进程与未知恶意组件的启动,即便病毒侥幸进入系统也无法激活。

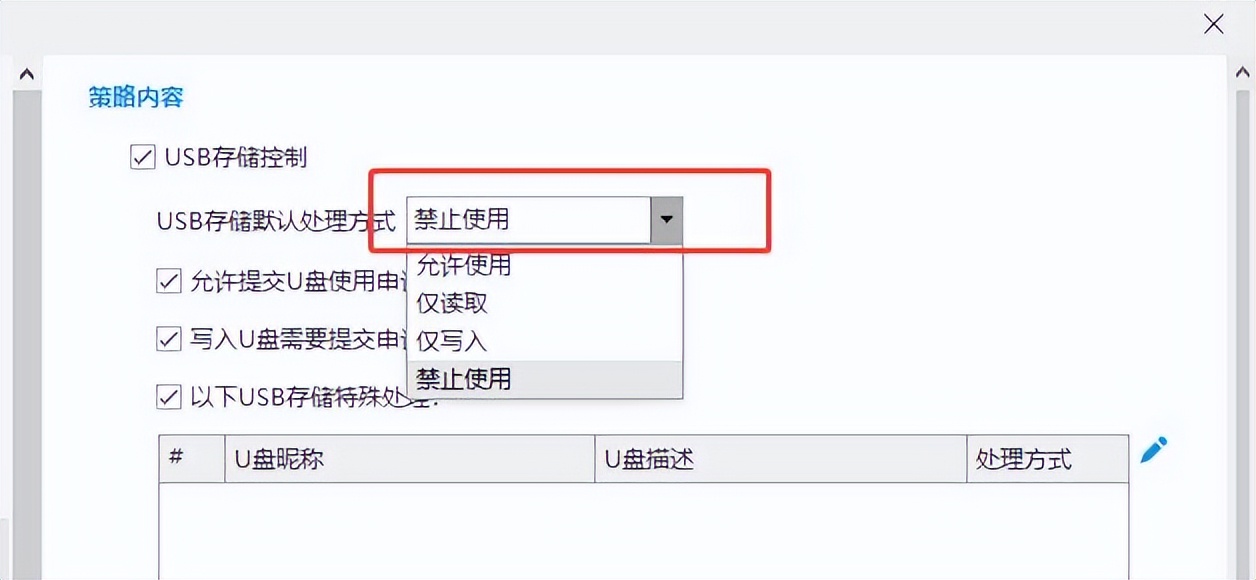

禁止接入 U 盘 + 禁用 USB 接口

部分银狐病毒可通过移动存储设备交叉感染。

该功能支持全面管控外接设备,既可彻底禁用 USB 接口,也可限定仅使用公司认证的安全 U 盘;

杜绝私人存储设备带来的病毒传入风险,完美适配企业对物理传播路径的防护需求。

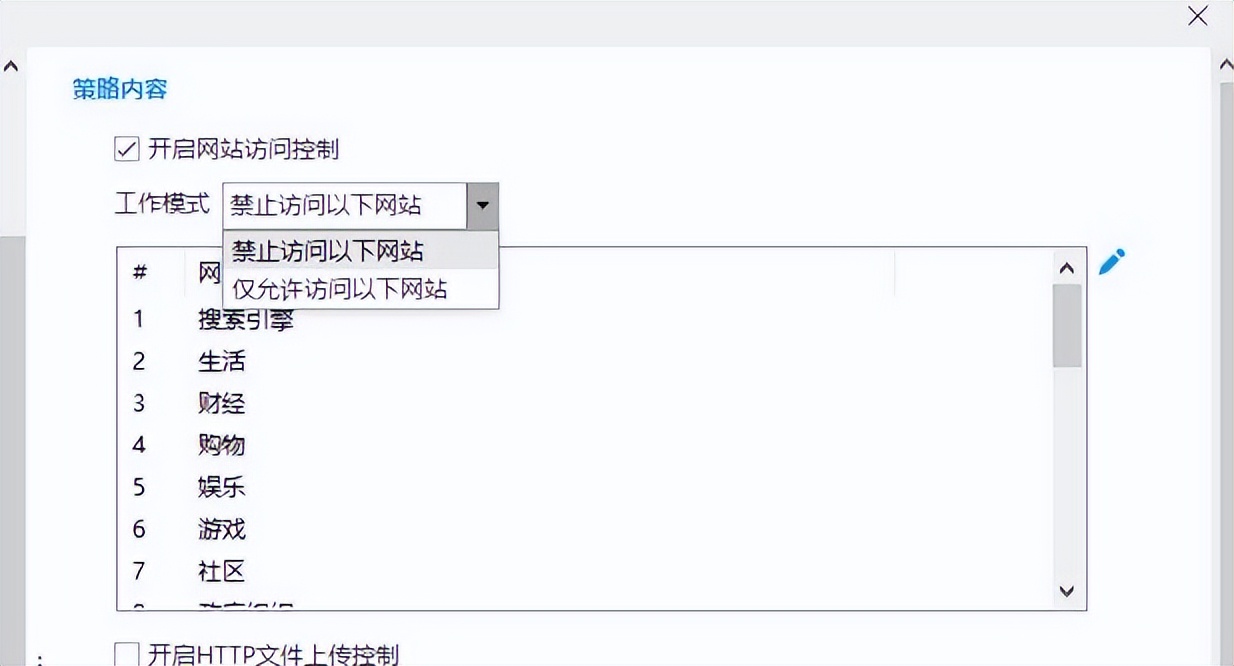

网站访问控制

社交平台转发的钓鱼链接是银狐病毒最主要的传播载体。

通过配置网站黑白名单与通配符规则,企业可禁止员工访问可疑钓鱼站点;

同时限定仅能访问内部办公应用,从传播源头拦截病毒下载链接的诱导点击。

文档防勒索

银狐病毒会窃取财务、税务等敏感文档,甚至篡改文件实施隐性破坏。

文档防火墙功能可精准识别授信进程,阻断所有未知程序对重要文件的访问;

即便病毒伪装成合法进程,也能通过进程特征勘破其本质,确保核心数据安全。

二、AhnLab V3 Endpoint Security

其静态特征扫描可识别伪装成 “税务报表” 的恶意安装包,动态行为监控能捕捉病毒的远程控制指令传输,更支持 USB 设备接入白名单配置,仅允许认证设备连接。

当检测到未知程序试图访问财务文档时,会立即触发隔离机制;

同时生成进程行为日志,帮助运维人员追溯攻击路径,适合对设备管控要求严格的制造型企业。

三、Webroot SecureAnywhere Endpoint Protection

针对银狐病毒的动态变种,其云原生检测引擎可实时同步威胁特征,10 秒内完成恶意文件识别。

USB 管控功能支持 “即插即审”,陌生设备接入需运维人员远程授权,从物理层面切断病毒传播路径。

网页访问控制能按域名后缀与关键词过滤,自动封禁含诱饵钓鱼站点,进程监控则重点追踪文件篡改行为,及时隔离可疑程序。

四、Fortinet FortiClient

其网页访问控制可通过应用层过滤规则,拦截伪装成内部系统的钓鱼站点,支持通配符与正则表达式配置。

进程监控能追踪程序的网络连接行为,识别病毒与 C2 服务器的通信并阻断。

USB 设备管控支持按设备 ID 授权,禁止私人存储设备接入,同时记录设备接入日志。

五、Bitdefender GravityZone

轻量级代理设计确保办公系统流畅运行,其 EDR 功能可深度分析病毒的进程注入行为,追溯攻击源头。

灵活的部署模式支持云端或本地管理,企业可根据需求配置 USB 设备管控与网站访问规则,尤其适合对检测精准度要求高的金融、财税企业。

六、CrowdStrike Falcon

其轻量级代理可实时监控终端活动,通过关联全球威胁情报,精准识别银狐病毒的远程控制行为与窃密进程。

一旦检测到伪装成办公软件的恶意程序,会立即触发自动化隔离与修复,同时生成详细审计日志追溯传播路径。

即便面对无文件攻击变种,也能通过进程行为异常预警实现提前拦截,且对系统性能影响极小,适合多规模企业部署。

这六个银狐病毒防范原理,你学会了吗?

今天小编就分享到这里了,咱下次再会!